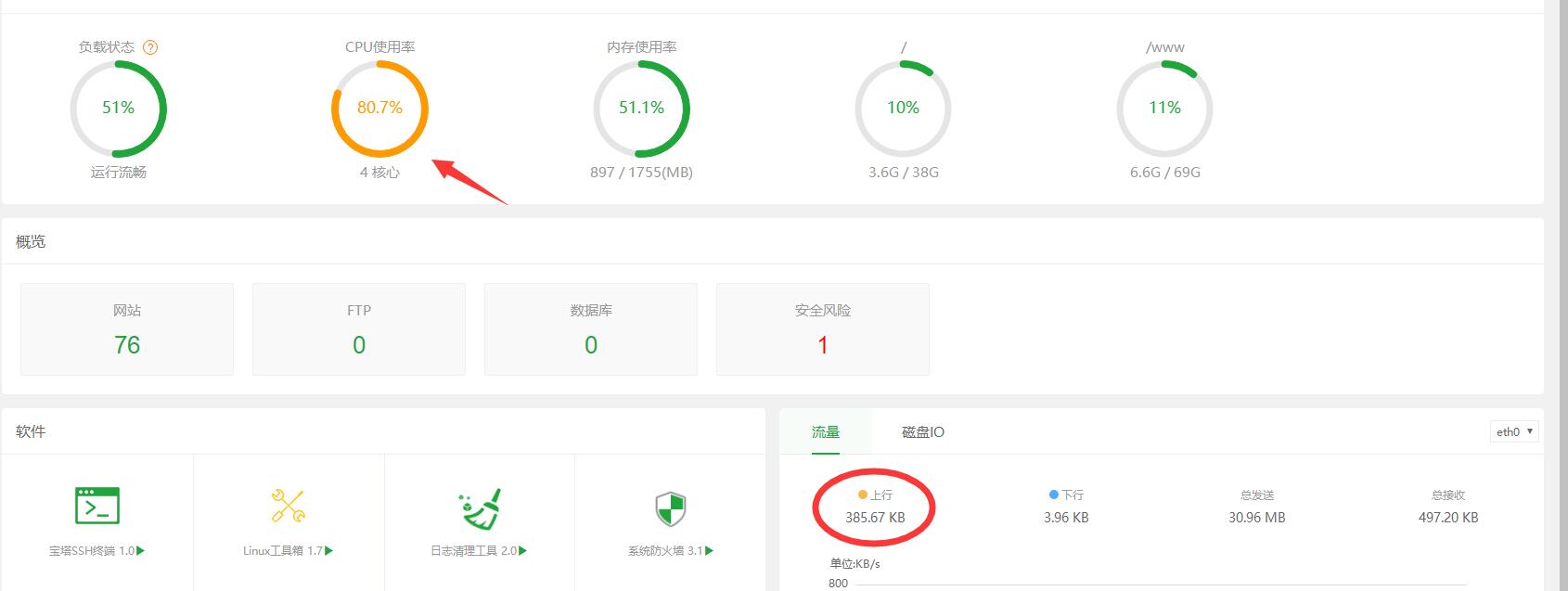

近日演示站服务器被黑,上行异常,宽带总是拉满,经过判断确定是被黑了,被加入的自启动的挖矿代码。

联系了服务器客服,二五仔客服没有解决方案,这就算了,居然让我重装宝塔。

该被黑的服务器中装了几十上百个站点,断然是不能整体重装的,只有自己想办法。

付费下载了个“宝塔任务管理器”,果然看到了异常的进程:除了work32以外,还会不断的生成随机英文名应用名称的进程,直接结束异常进场即可。

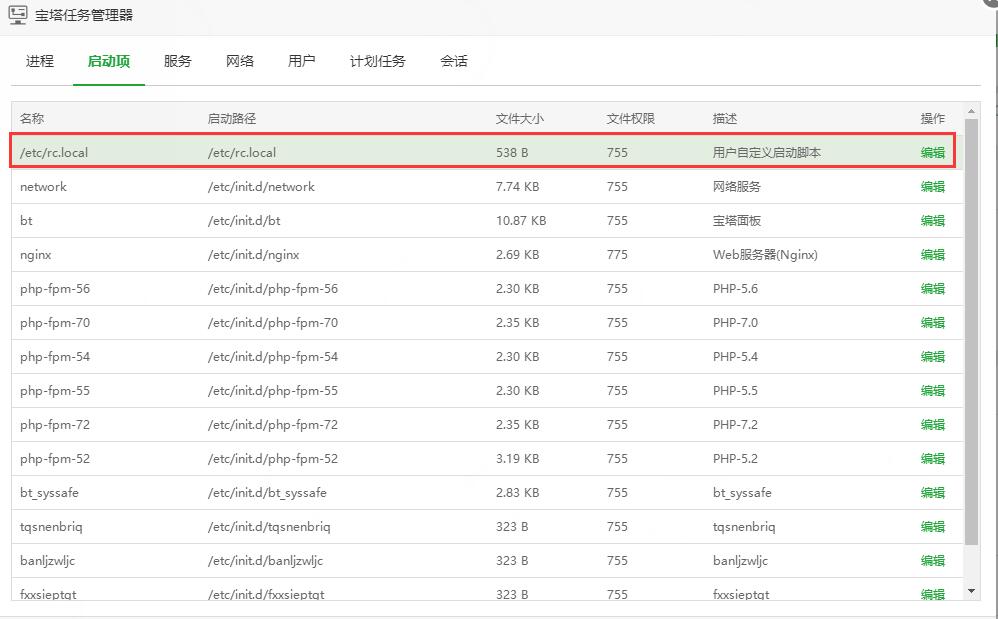

同时查看启动项,还注意到有用户自定义的自动脚本:/etc/rc.local

该脚本代码如下:

#!/bin/bash # THIS FILE IS ADDED FOR COMPATIBILITY PURPOSES # # It is highly advisable to create own systemd services or udev rules # to run scripts during boot instead of using this file. # # In contrast to previous versions due to parallel execution during boot # this script will NOT be run after all other services. # # Please note that you must run 'chmod +x /etc/rc.d/rc.local' to ensure # that this script will be executed during boot. touch /var/lock/subsys/local /opt/linux_ic/setme sh /opt/linux_ic/disk.sh /usr/.work/work32&

经过尝试发现该代码难以删除,无奈只能百度寻找答案,发现一篇文章:《Linux挖矿木马WorkMiner集中爆发,利用SSH暴力破解传播》与我的情况相似

病毒现象:

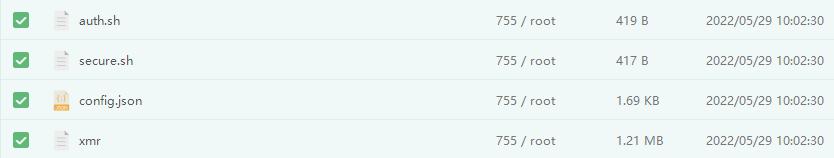

1、病毒启动后,会释放如下文件:

/tmp/xmr (xmrig挖矿程序)

/tmp/config.json (xmrig挖矿配置文件)

/tmp/secure.sh (封禁爆破IP)

/tmp/auth.sh (封禁爆破IP)

/usr/.work/work64 (病毒母体文件)

2、病毒进程

./work32-deamon

./work64 -deamon

/tmp/xmr

/usr/.work/work32

/usr/.work/work64

/bin/bash /tmp/secure.sh

/bin/bash /tmp/auth.sh

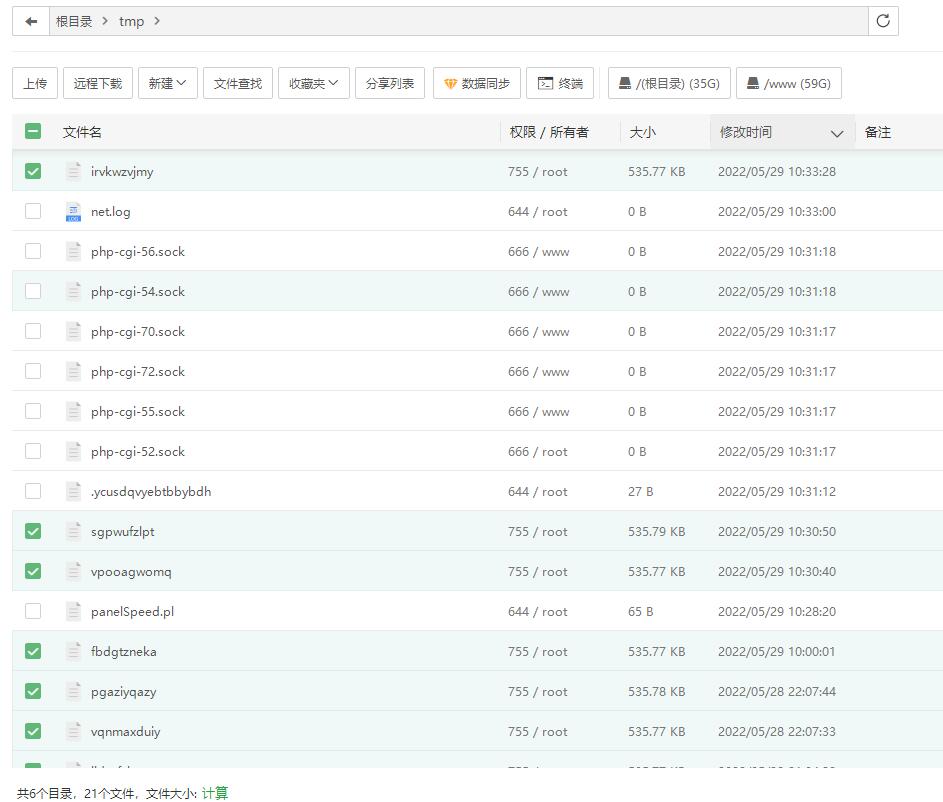

我按照如上文件路径检测,果然发现大量异常文件,文件大小均为:535.77kb

另外可以发现这部分文件权限明显迥然与该目录下其他文件权限,为755权限。

随着摸索的深入,我发现只能用土方法:对比正常的宝塔任务管理器线程、服务、启动项来对中马服务器进行修复。

我想是以为服务器以前安装的是宝塔开心版,后来才升级成了正版,应该是使用破解版本的时候被人拿了后台,安装了自启动的挖矿脚本。

站群SEO » Linux服务器如何查杀挖矿木马